今回はWebARENA Indigoでメールサーバーを作るお話です。

理由ですが、お名前ドットコムの「お名前.com 転送Plus」(月額110円)を使い続けて数年、最近は自分の中では経費カットの波が押し寄せおります。たった月額110円の維持費ですらコストカットの対象になる運びとなりました。

この転送Plusとやらは何に使っていたのかというと、URL転送とメール転送の二つで使っていました。URL転送については、以前の記事に書いたようにURLをNGINX側で正規化する処理を行えるようにしたことにより不要となりました。となると残りはメール転送の作業を無くしてしまえば転送Plusのサービスを使わないで良くなります。

せっかく使えるWebARENA IndigoのVPSがあるので、今回はこれにメールサーバーの機能を持たせてみたという話です。

Linuxでメールサーバーを作るなんて100番煎じぐらいの話なので雑に書こうかと思ったのですが、自分が思いのほかよく理解できておらず、備忘録として残しておきます。

備忘録なので間違っていたり抜けている部分があるかもしれませんが、その際はコメントでご指摘いただけたらと思います。環境はUbuntu22.04の環境です。

目次

- メールサーバーの基本

- Postfixのインストール

- Devcotのインストール

- SSL/TLSに対応させる

- fail2banで不正アクセスへの対策

- UFWでポートを開放する

- DNSの設定について

- ユーザーの追加

- SPFチェックの設定

- DKIMの設定

- DMARCの設定

- 送受信のテスト

- まとめ

メールサーバーの基本

メールサーバーを立てる際にはメールを送るためのソフトウェアと受信をするためのソフトウェアが分かれています。

昨今のLinuxの環境では送信にはPostfixを、受信側ではDovecotを用いるのが多いように見受けられます。

ソフトウェアはアップデートの頻度や情報の多さ、求める機能など様々な面であるとは思いますが、送受信の機能を持つことを大前提として何でも良いです。

なので、今回はPostfixとDovecotを用いてメールサーバーを構築していきます。設定はSSL/TLSに対応させ、安全なサーバーを目指していきます。

また、今回は設定を簡略化するためにUFWを使ってファイアウォールを設定します。大前提として、ufwはインストール済みで稼働している前提で話を進めていきます。後でポート開放をするので、設定中はメールで使う外部ポートのパケットを全て捨てるように設定しておいてください。

Postfixの設定

始めにPostfixをインストールします。

sudo apt install postfixpostfixを入れている途中で色々聞かれるので、用途別で選びます。私はInternerServer的な選択肢を選びました。ただテンプレートができるだけですが、実はデフォルト設定というのはかなり優秀です。

以下の部分を編集します。#はコメントアウトで無効化されている設定なので、#を外すか別の行で記載します。

myhostname = mail.example.com #FQDNで記載

mydomain = example.com #メールアドレスの@以下の部分を決める 例:test@example.com

inet_interface = localhost #動作確認まではlocalhostにしておくのが良い

inet_protocols = all #明示したい場合はipv4 ipv6のいずれかを書く基本的な設定はこれだけで、これにSSLの設定やSASL認証の設定を追加していきます。ここでエラーが出ていないかをコマンドで確認します。

sudo service postfix restart

sudo postfix checkエラーが出なければ問題ありません。次に動作しているかを確認してみます。

sudo service postfix statusavtiveで緑の表記なっていれば問題ありません。実際に接続できるか確かめてみます。

telnet localhost 25切断されたり接続できない状態でなければ、ひとまず大丈夫です。ここでメールを送ろうと思っても相手側のサーバーではじかれたりするので、動作確認はこの程度で大丈夫だ思います。次はSSLやTLSの設定を行う前にDovecotの設定を行います。

Dovecotの設定

Dovecotの設定は色々なファイルを触るので少々面倒でまずはインストールから。

sudo apt install dovecotひとまず、設定ファイルを変更します。

sudo nano /etc/postfix/main.cfsmtpd_banner = $myhostname ESMTP unknown

message_size_limit = 10485760 #メールサイズの上限を10MBにするこれはセキュリティ的に必ず設定しておきましょう。デフォルトの状態だとOSが悪意のある攻撃者にわかってしまいます。

IMAPかPOPか両方かはお任せしますが、私はIMAPのみを設定するので、それについて説明します。

sudo nano /etc/dovecot/conf.d/10-master.confここでは、SSLの設定を見据えた設定にしていきます。なので、SSLでない法のポートを閉じてしまいます。以下に変更する設定を示します。

service imap-login {

inet_listener imap {

port = 0

}

inet_listener imaps {

port = 993

ssl = yes

}

service submission-login {

inet_listener submission {

port = 587

}

}

service auth {

unix_listener /var/spool/postfix/private/auth {

mode = 0660

user = postfix

group = postfix

}

}使わないポートは0としてしまうことでポートを閉じることができます。また、後で戻ってくるのも面倒なのでサブミッションポートの設定も先に行います。

sudo nano /etc/dovecot/conf.d/10-mail.conf mail_location = maildir:~/Maildir #ユーザーのホームディレクトリのMaildirいかにメールを保存する。次に認証の設定を行います。

sudo nano /etc/dovecot/conf.d/10-auth.confauth_mechanisms = plain login

include auth-passwdfile.conf.ext

#コメントアウトを外してincludeするここで指定した「auth-passwdfile.conf.ext」はユーザー認証に使うファイルです。これを編集します。

sudo nano /etc/dovecot/conf.d/auth-passwdfile.conf.extpassdb {

driver = passwd-file

args = scheme=SHA512-CRYPT username_format=%u /etc/dovecot/users

}

userdb {

driver = passwd

}ここのpassdbのchemeは暗号化方式ですが、今回は「SHA512-CRYPT」を選びました。また、username_formatの/etc/dovecot/usersにはユーザーネームと認証情報を記述します。まずは以下のコマンドでパスワードのハッシュ値を用意します。このときのパスワードは、今ログインしているLinuxユーザーのアカウントのパスワードですね。基本的には別のユーザー名を使いたい方も多いと思うので、ユーザーの追加のパートで別で紹介するので、ひとまず後回しにします。

大体これで簡単な設定は終わっているので、次はSSL/TLSの設定を行います。

SSL/TLSに対応させる

Letsencryptを使っている場合を例にとって説明してみます。以下のコマンドで欲しい証明書を取得します。自動更新などの方法はよそのほうが詳しいですが、基本的にはcertbot renewコマンドをrootで動くcronに書くだけです。というわけで詳細は割愛して必要な部分だけ紹介すると、

sudo certbot certonly --standalone -d mail.example.comこうすると以下の場所に鍵が保存されます。

/etc/letsencrypt/live/mail.example.com/fullchain.pem

/etc/letsencrypt/live/mail.example.com/privkey.pemdovecot側の設定を変更します。

sudo nano /etc/dovecot/conf.d/10-ssl.conf 以下を追記します。

ssl_cert = </etc/letsencrypt/live/mail.example.com/fullchain.pem

ssl_key = </etc/letsencrypt/live/mail.example.com/privkey.pemまた、TLSのバージョンが合わないというエラーが出る環境であれば以下の設定を追記または変更します。デフォルトではTLSv1.2が使われます。

ssl_min_protocol = TLSv1次にPostfix側の設定します。

sudo nano /etc/postfix/main.cf以下を追記(同じ項目は編集)します。

smtpd_relay_restrictions = permit_mynetworks permit_sasl_authenticated defer_unauth_destination

smtpd_tls_cert_file=/etc/letsencrypt/live/mail.example.com/fullchain.pem

smtpd_tls_key_file=/etc/letsencrypt/live/mail.example.com/privkey.pem

smtpd_tls_security_level=may

smtpd_use_tls = yes

smtp_tls_CApath=/etc/ssl/certs

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

smtp_tls_security_level= may

smtpd_tls_received_header = yes

smtpd_sasl_auth_enable = yes

smtpd_sasl_type = dovecot

smtpd_sasl_path = private/auth

smtpd_sasl_local_domain = $myhostname

smtpd_sasl_security_options = noanonymous

broken_sasl_auth_clients = yes

smtpd_helo_required = yes

smtpd_recipient_restrictions =

permit_mynetworks

permit_sasl_authenticated

reject_unauth_destination次に別のファイルを編集します。

sudo nano /etc/dovecot/master.cf以下の設定があることを確認します。なければ最低限以下に示すコードがあるようにします。

smtp inet n - y - - smtpd

submission inet n - y - - smtpd

-o smtpd_sasl_auth_enable=yes

-o smtpd_tls_auth_only=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

smtps inet n - y - - smtpd

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_reject_unlisted_recipient=no

-o smtpd_recipient_restrictions=

-o smtpd_relay_restrictions=permit_sasl_authenticated,rejectこれでSSL化ができました。ここで問題がないか確認しておきましょう。

sudo postfix check

sudo doveconfどちらかで構文エラーが出た場合はエラーを修正してください。

fail2banの設定

不正アクセスを試みる愚か者から遮断していきます。先人の知恵を借りてこちらのサイトを参考に設定を進めていきます。まずは、fail2banのインストール

sudo apt install fail2ban次に監視する項目などを設定します。

sudo nano /etc/fail2ban/jail.d/defaults-debian.conf以下となるように編集します。

[sshd]

enabled = true

[postfix-sasl]

enabled = true

bantime = 1y

findtime = 24h

maxretry = 3

[dovecot]

enabled = true

bantime = 1y

findtime = 24h

maxretry = 3次にログ出力を抑える設定をします。

sudo nano /etc/fail2ban/fail2ban.confDefinitionの部分を編集します。

[Definition]

logtarget = /var/log/fail2ban.log

loglevel = NOTICE自動で起動するように設定したうえで再起動します。

sudo systemctl start fail2ban.service

sudo systemctl enable fail2ban.service

sudo service fail2ban restart念のためステータスを確認します。

sudo service fail2ban status //activeになっていればOK

sudo fail2ban-client status //Number of jailが3になっていればOK

sudo fail2ban-client status postfix-sasl //postfix-saslでBANされたIPを確認これで問題が発生していなければfail2banの設定は以上です。

UFWでポートを開放する

UFWでポートを開放して外部から接続できるようにします。一度UFWにどのような選択肢があるのか確認してみましょう。

sudo ufw app list

#以下実行結果

Available applications:

Dovecot IMAP

Dovecot Secure IMAP

OpenSSH

Postfix

Postfix SMTPS

Postfix Submission

こんな感じになっていると思うので、必要な部分を有効化していきます。私の場合は、IMAPでSSL限定、サブミッションポートを使うので、以下のようなコマンドで有効化します。SSHの方はOpenSSHも忘れてはいけませんね。私は違うので有効にしません。

sudo ufw allow 'Dovecot Secure IMAP'

sudo ufw allow 'Postfix'

sudo ufw allow 'Postfix SMTPS'

sudo ufw allow 'Postfix Submission'

これらでルールの追加はできたので、後はルールを再読み込みします。

sudo ufw reloadこれでファイアウォールの設定は完了です。

DNSの設定

書く必要はあるのかと思わないでもないのですが、一応残しておこうと思います。ここまでDNSを設定していなければ、攻撃される危険は減らすことができ、少しは安全というのもあってここにこの話を持ってきています。

メールの配信には最低限MXレコードを設定する必要があります。また、認証なども含めると、TXT(SPF)レコードが必要になります。TXTレコードは後述のSPFチェックとDKIMで必要になるので、それぞれの値についてはその際に書くので、ここでは最低限を書きます。

初めにAレコードにメールサーバーのIPアドレスを登録します。Postfixの設定でmyhostnameに設定した値となるようにします。例えば、mail.example.comとして設定した場合ですが、ホスト名はmail、VALUEをメールサーバーのIPアドレスとします。また、IPv6でメールを受け取る場合は、AAAAレコードに同様のホスト名としてIPv6アドレスを登録します。

次にMXレコードを設定します。メールアドレスはtest@mail.example.comのような形で書けますが、この際の@以下になっている部分をホスト名とします。この例の場合はmailがホスト名です。よくある例を紹介するとtest@example.comの場合は、ホスト名は無しで登録すれば大丈夫です。VALUEには先ほど設定したメールサーバーのFQDN(例ではmail.exaple.com)を設定します。

MXレコードには優先度という値がありますが、これはどれほど優先してそのメールサーバーに配送するかというパラメータです。値が小さいほど優先後が高い値です。メールサーバーを一つしか建てない場合は気にしないで大丈夫です。一般的に1,10,20あたりの10の倍数が採用されていますが、個人の場合は適当で大丈夫でしょう。

ひとまず設定するのはこれだけです。DNSの浸透には時間がかかるので、少し待ちます。10分前後で変更されているイメージがありますが、浸透していない場合は長めに待ちましょう。

変更が確認されているのかをコマンドプロンプトで確認します。

>nslookup -type=mx example.com

//以下応答例

サーバー: UnKnown

Address: IPv6 adress

権限のない回答:

example.com MX preference = 1, mail exchanger = mail.example.comexchangerの欄が設定MXレコードに設定したFQDN(例ではmail.example.com)となっていれば正解です。

確認を終えたら、実際に認証できる状態になっていると思うので、オープンリレーになっていないかを確認しておきましょう。以下のサイトでドメインを入れれば確認できます(設定の参考)。

https://tools.appriver.com/OpenRelay.aspx

すべて項目でRelay NOT Acceptedになっていれば問題ありません。

ユーザーの追加

まず、メールアドレスは基本的にはLinuxのログインユーザに対して一つ割り当てられます。ですので、メールアドレスを追加する場合は、Linuxのユーザーアカウントを追加する必要があります。ユーザーの追加の仕方は色々ありますが、仮想アカウントを作る方法もありますが、今回は数を作るわけでもないのでOSのユーザーアカウントを追加する方向にします。

まず、nologinのユーザーで作成してからディレクトリを作ります。メールの場所をホームディレクトリにした場合、nologinユーザーだとホームディレクトリが生成されないようので、このような面倒な操作をします。例ではホームディレクトリは/home以下に生成されるものとします。

sudo useradd -s /sbin/nologin new_user

sudo passwd new_user

sudo su

cd /home

mkdir new_user

chmod -R 750 new_user

chown -R new_user.new_user new_userこの状態でメールを送ればひとまず受信はできる状態にはなっているはずですが、認証の方が通らない状態です。

次にdovecot側の認証時の設定をします。

cat /etc/dovecot/conf.d/auth-passwdfile.conf.ext

#ユーザー情報のuserdbにある設定ファイルの位置を確認今回の設定例では/etc/dovecot/usersに記述するようになっていますね。次に、以下のコマンドでSHA512-CRYPTの鍵を生成します。

doveadm pw -s SHA512-CRYPT -p pass_pharseExampleを見てみるとデフォルトの設定ファイルは/etc/dovecot/conf.d/auth-passwdfile.conf.extだと思います。

このファイルにpasswdと同じ形式で記述します。一度記述方法を確認してみましょう。

sudo cat /etc/passwdここの一番最初の文字列を見て今作成したユーザーの行を設定ファイルにコピペして、「x」の部分をSHA512-CRYPTの鍵を入れます。記述例としてはこのような形になります。

sudo nano /etc/dovecot/usersexample_user:{SHA512-CRYPT}鍵の文字列:1001:1001::/home_dir/new_user:/sbin/nologin鍵の文字列だけでなく最初の{SHA512-CRYPT}も必ず書きましょう。これで設定は終わりです。新しく作成したアカウントでメールが送受信できるかメールクライアントアプリで確認します。

メールクライアントアプリでは、私の場合はIMAPを選択して、SMTPとIMAPの両方のログインユーザー名をexmaple_userとしてそれぞれのパスワードを設定します。

PC版Outlookでは、デフォルトの設定ではIMAPやSMTPの認証にユーザー名を指定できないため、面倒な操作をする必要がありますが、ここでは省略します。端的に設定できないシチュエーションを書くのであれば、ユーザー名やパスワードを個別で設定できない場合はメールクライアントで設定できない場合があります。

SPFチェックの設定

ここからは発信者がだれかや、送信者が偽装されていないかを確認するために設定をしていきます。SPFチェック、DKIM、DMARCの設定を順番にやっていきます。

というわけでSPFチェックを実装していきます。今回使っている環境はUbuntuですが、aptで捜索してみると、使えるレポジトリは2種類あるようです。

apt serch spf

....////

postfix-policyd-spf-perl/jammy 2.011-1.1 all

Simple Postfix policy server for RFC 4408/7208 SPF checking

postfix-policyd-spf-python/jammy,now 2.9.3-1 all [installed]

Postfix policy server for SPF checking

....////pythonなら追加パッケージがいらなそうな環境だったので、「postfix-policyd-spf-python」を使うことにします。

sudo apt install postfix-policyd-spf-python設定を変更する場合は以下です。私は変更していません。

sudo nano /etc/postfix-policyd-spf-python/policyd-spf.conf次にPostfixと連携させる設定を行います。

sudo nano /etc/postfix/master.cf一番下に以下を追記。

spfcheck unix - n n - 0 spawn

user=policyd-spf argv=/usr/bin/policyd-spf /etc/postfix-policyd-spf-python/policyd-spf.conf次にmain.cfを編集します。

sudo nano /etc/postfix/main.cf以下のものを「smtpd_recipient_restrictions」か「smtpd_relay_restrictions」に追加。使っているものに合わせて設定です。

check_policy_service unix:private/spfcheck最後にSPFチェック用のDNSレコードを設定します。TXTレコードを設定します。今回はGmailのガイドラインに沿って設定してみます。これでほかのクライアントに送ったりもしていますが、今のところ問題は発生していないので大丈夫だと思います。

以下のVALUEを設定しますが、ホスト名は無しで登録します。

v=spf1 ip4:(IPv4のアドレス) ip6:(IPv6のアドレス) include:_spf.google.com ~allこれでSPFチェックの設定は終わりです。

DKIMの設定

DKIMのパッケージを入れます。

sudo apt install opendkim opendkim-tools以下のコマンドで鍵を作成します。

opendkim-genkey -D 鍵生成の場所 -d ドメイン名 -s セレクタ名ここのセレクタ名はなんでもよいですが、最終的にDNSの設定で使うので、セキュリティ的によくない文字列は設定しないほうが良いです。

ちなみに、ここで一つ落とし穴があったのですが、私が使っているドメイン管理会社のお名前ドットコムはTXTレコードに登録できる文字数に上限があるので、それに合わせてコマンドを追加する必要があります。

opendkim-genkey -b 1024 -D 鍵生成の場所 -d ドメイン名 -s セレクタ名-bオプション以降の数字はビット数を表します。これで255文字分の鍵を生成できます。

作成した鍵のパーミッションを変更します。鍵は作成時の場所とファイル名に合わせてください。

sudo chown opendkim:opendkim /key/directory/slector.private

sudo chown opendkim:opendkim /key/directory/slector.txt設定ファイルを編集します。

sudo nano /etc/opendkim.conf以下の部分を編集なりコメントアウトを外します。

Mode sv

Domain mail.example.com

Selector 鍵生成で決めたセレクタ名

KeyFile 鍵の場所.private

Socket inet:8891@localhostここまで設定したらopendkimを再起動。

sudo service opendkim restart公開鍵(.txt)のほうにはDNSに設定するべき内容が書いてるので、それをTXTレコードに登録します。ファイルを見ながら照らし合わしてください。ホスト名は「セレクタ名._domainkey」、VALUEはv=DKIM1から始まる("")内フレーズをそのままコピペします。

正しく設定できているかを確認してみます。

sudo opendkim-testkey -d ドメイン名 -s セレクタ名 -vvvこれを行うと最後にkey OKと出ます。これが出れば正しく設定できていて、それ以外は正しく設定できていません。あくまで、DNSの値を参照しているので、TXTレコードに鍵を設定してから少し時間がたたないと浸透していないので、少し待ってからこのコマンドを実行するとよいでしょう。

最後にPostfixと連携させます。

sudo nano /etc/postfix/main.cf一番下に以下の文を追加。

smtpd_milters = inet:127.0.0.1:8891

non_smtpd_milters = $smtpd_milters

milter_default_action = acceptこれでDKIMの設定も完了です。

DMARCの設定

DMARCの設定はこちらのサイトを参考にすすめていきます。

最初にDNSレコードを設定します。ホスト名は「_dmarc」で、VALUE値には以下です。

v=DMARC1; p=reject; rua=mailto:dmarc@example.comp=rejectとなっていますが、これはDMARCが正しく認証できなかった場合にどういう挙動をするかですが、基本的にrejectで大丈夫です。どうしてもやり取りできないアドレスが出てきたら変更ぐらいで大丈夫だと思います。mailtoの後ろからはレポートを受け取るアドレスです。

DMARCのインストールをします。

sudo apt install opendmarcインストールしているとDBを作るか聞かれますが、個人運用なのでNoにしておきました。大規模に運用するならYesのほうが良いですが好きに選んだらよいと思います。

次に設定ファイルを変更します。

sudo nano /etc/opendmarc.confコメントアウトやらドキュメント見ながら設定を埋めていきます。私が追記したのはこんな感じ。AuthservIDは最終的にメールソースで読めるので、公開されているということには注意してください。私は「OpenDMARC」で設定しました。

AuthservID User

RejectFailures true

##以下の一文はコメントアウトして置き換え

#Socket local:/run/opendmarc/opendmarc.sock

Socket inet:8893@localhost

TrustedAuthservIDs mail.exmaple.com

IgnoreHosts /etc/opendmarc/ignore.hosts

SPFSelfValidate true

IgnoreAuthenticatedClients true

RequiredHeaders trueこの設定ファイルの下に動作させるユーザーの記述があるので、それに合わせて設定ファイルを新規で作成します。デフォルトではopendmarcですね。

sudo mkdir /etc/opendmarc/

sudo chown opendmarc:opendmarc /etc/opendmarcローカルホストだけは認証しないように許可しておきます。固定IPなどで確実に信頼できるホストであればそれを記述してもよいと思いますが、万一の事を考えるとローカルホストだけが無難でしょうか。

sudo nano /etc/opendmarc/ignore.hosts新規ファイルですが、以下を書くだけです。

127.0.0.1

::1OpenDMARCを再起動します。

sudo service opendmarc restartpostfixと連携させます。

sudo nano /etc/postfix/main.cf先ほどDKIMで最後に追記した最後の3行の最初の1行に追記して以下のようにします。

smtpd_milters = inet:127.0.0.1:8891, inet:127.0.0.1:8893これでOpenDMARCのポートの指定も完了したので、postfixを再起動します。

sudo service postfix restartこれですべて設定が終わったので実際に送受信ができるか確認してみます。

送受信のテスト

ひとまず、メールソフトでログインをしてみます。そのあと、メールを実際にGmailなどの外部サービスに送ってみます。

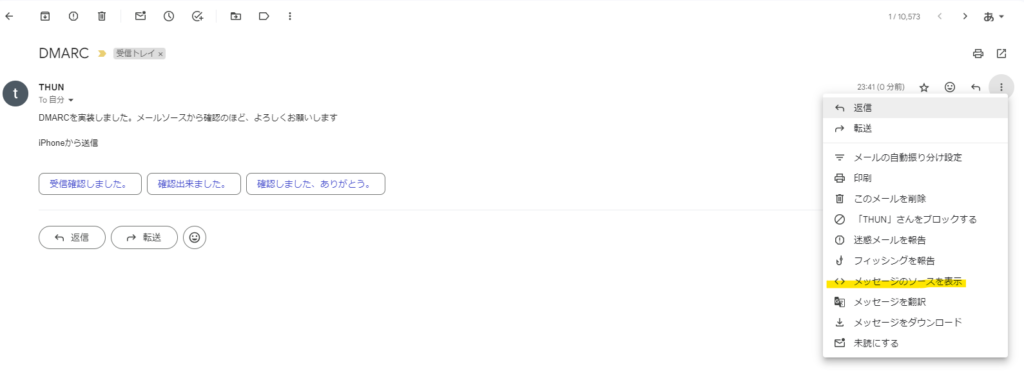

というわけでGmailに送ってみたのが以下の画像ですが、メールソースを見てみましょう。右上のちょぼから「メッセージのソースを表示」を押します。

するとソースが表示されるので、「Ctrl」+「F」でページ内検索を開く、「spf」と「dkim」と「dmarc」を検索します。これでAuthentication-Resultsの部分でpassになっていればなりすまし対策は大丈夫です。また、迷惑メールフォルダに入っていないことを確認しましょう。もともと、SPFやDMARCの設定は迷惑メールに振り分けられるのを防止する手段でもあるので。もし迷惑メールに入るようなら、設定などを見直してみてください。また、ログを見ることで原因が判明することもあるので参照してみてください。ログはデフォルトで設定すると以下のコマンドで確認できます。

sudo cat /var/log/mail.log余談ですが、私はこのログを見ても何が悪いか不明で沼ってしまい、その時の話は別で上げているので気になる方はどうぞ。

各種チェックが全てできているにもかかわらず、迷惑メールや、そもそも送信できていない場合は、IPがブラックリストとして登録されている可能性も疑ってみてもよいかもしれません。ここら辺は外部のサイトで調べることが可能だったりします。私も沼っているときに気になって以下のサイトで調べたりりました。

-ブラックリストチェック-

https://mgt.jp/t/black

送信ができれば、今度はメールを受信してみましょう。適当にGmailなどからメールを送ってみます。これのソースをコンソール上から確認してみましょう。同様にAuthentication-Resultsの欄を見て各種項目がpassになっていれば問題ありません。Gmailの場合は、DKIMについては書かれていませんでした。

これで送受信が問題ないこと、それぞれのセキュリティ設定などが確認できればすべての作業が終了したことになります。

まとめ

WebARENA Indigoを使ってメールサーバーを立ててみた話でした。各種チェックも入っているので迷惑メールに振り分けられることもなさそうですし、何より自分の手でメールサーバーを作れるのは嬉しいですし楽しいですね。この記事を書いているときは、あっさり終わるかなと最初は思っていたのですが、ふたを開けてみるとかなり長くなってしまいました。こうやってまとめてみると思いのほか手順も多いことに気づかされます。

普段は何となく使っているメールですが、1からサーバーを建てようと思うと苦労しますね。その苦労に見合ったサーバーはできたと思いますし、これで転送Plusも使わないようになったので月額110円浮きました笑。金額だけ見るとやはり苦労は報われていない気もしますが、そもそも自己満足の世界でもあると思うので気にしないでおきます。

長くなりましたが、以上となります。お読みいただきありがとうございました。